關于sudo本地提權漏洞(CVE-2021-3156)的安(ān)全通告

1月27日,Linux安(ān)全工(gōng)具(jù)sudo被披露存在嚴重的堆溢出漏洞(CVE-2021-3156),影響衆多(duō)Linux的發行版本,請及時對漏洞進行修複。

【漏洞描述】

Sudo是Linux/Unix系統上常用(yòng)的工(gōng)具(jù),管理(lǐ)員可(kě)通過它分(fēn)配給普通用(yòng)戶所需的管理(lǐ)權限,幾乎所有(yǒu)的Linux及Unix系統都安(ān)裝(zhuāng)有(yǒu)程序。此基于堆的緩沖區(qū)溢出漏洞已隐藏十年之久,利用(yòng)此漏洞,非特權的本地普通用(yòng)戶可(kě)以在主機上獲得root特權。相關研究人員已經在Ubuntu 20.04(Sudo 1.8.31)、Debian 10(Sudo 1.8.27)、Fedora 33(Sudo 1.9.2)等系統上驗證漏洞存在,并利用(yòng)漏洞獲得了完整的root用(yòng)戶特權。

【漏洞影響版本】

Sudo1.8.2到 1.8.31p2版本

Sudo1.9.0到1.9.5p1版本

紅帽子官網顯示Red Hat Enterprise Linux(CentOS)6、7、8版本均存在漏洞。

【漏洞檢測】

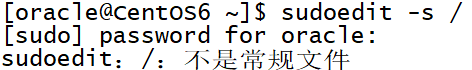

以非root賬戶登錄系統運行如下命令:sudoedit -s /

受影響的系統啓動程序會提示以下開頭的錯誤作(zuò)為(wèi)響應:sudoedit:

安(ān)裝(zhuāng)補丁後啓動會提示以下開頭的錯誤作(zuò)為(wèi)響應:usage:

【修複方案】

下載升級sudo軟件包,下載鏈接為(wèi):

sudo軟件包下載地址

https://www.sudo.ws/dist/

l CentOS 系統

CentOS 6官方已停止更新(xīn);

CentOS 7升級到sudo-1.8.23-10.el7_9.1及以上版本;

CentOS 8升級到sudo-1.8.29-6.el8_3.1及以上更高版本。

【注】RHEL(CentOS)系統可(kě)以通過yum update sudo升級,安(ān)裝(zhuāng)補丁前請做好備份工(gōng)作(zuò),并在測試環境上測試通過。

l Ubuntu系統

Ubuntu 20.04 LTS升級到sudo-1.8.31-1ubuntu1.2或sudo-ldap-1.8.31-1ubuntu1.2版本;

Ubuntu 18.04 LTS升級到sudo-1.8.21p2-3ubuntu1.4或sudo-ldap-1.8.21p2-3ubuntu1.4;

Ubuntu 16.04 LTS升級到sudo-1.8.16-0ubuntu1.10或sudo-ldap- 1.8.16-0ubuntu1.10。

【參考資料】

https://access.redhat.com/security/cve/CVE-2021-3156

http://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2021-3156