Weblogic多(duō)個高危漏洞安(ān)全預警與建議

近日,Oracle官方發布了7月份的關鍵補丁,其中(zhōng)包含多(duō)個高危的Weblogic組件漏洞,包括: CVE-2021-2397、CVE-2021-2376、CVE-2021-2378、CVE-2021-2382、CVE-2021-2403、CVE-2021-2394,攻擊者可(kě)能(néng)利用(yòng)此些漏洞獲取WebLogic服務(wù)器權限。鑒于漏洞危害較高,建議受影響的用(yòng)戶盡快更新(xīn)官方發布的安(ān)全補丁。

【漏洞描述】

其中(zhōng)定為(wèi)嚴重CVE-2021-2397、CVE-2021-2382、CVE-2021-2394,攻擊者可(kě)以在未授權的情況下通過IIOP、T3協議對存在漏洞的Oracle WebLogic Server組件進行攻擊。成功利用(yòng)該漏洞的攻擊者可(kě)以接管Oracle WebLogic Server。

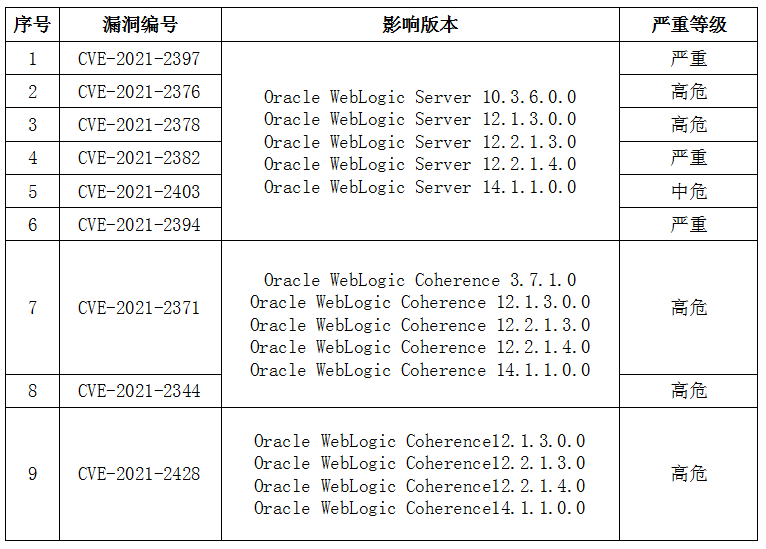

【漏洞影響版本】

CVE-2021-2397、CVE-2021-2382、CVE-2021-2394漏洞影響版本:

Oracle WebLogic Server 10.3.6.0.0

Oracle WebLogic Server 12.1.3.0.0

Oracle WebLogic Server 12.2.1.3.0

Oracle WebLogic Server 12.2.1.4.0

Oracle WebLogic Server 14.1.1.0.0

以上均為(wèi)官方支持的版本

【修複方案】

Oracle官方已經在2021年7月關鍵補丁更新(xīn)中(zhōng)修複了該漏洞,強烈建議受影響的用(yòng)戶盡快升級更新(xīn)進行防護。

注:Oracle官方補丁需要用(yòng)戶持有(yǒu)正版軟件的許可(kě)賬号,使用(yòng)該賬号登陸https://support.oracle.com後,可(kě)以下載最新(xīn)補丁。

相關鏈接:

https://www.oracle.com/security-alerts/cpujul2021.html

臨時解決方案:

臨時修複建議存在一定風險,建議用(yòng)戶根據業務(wù)系統實際情況評估後選擇采用(yòng)臨時修複方案。

一、禁用(yòng)T3協議

漏洞産(chǎn)生于WebLogic的T3服務(wù),因此可(kě)通過控制T3協議的訪問來臨時阻斷針對該漏洞的攻擊。當開放WebLogic控制台端口(默認為(wèi)7001端口)時,T3服務(wù)會默認開啓。

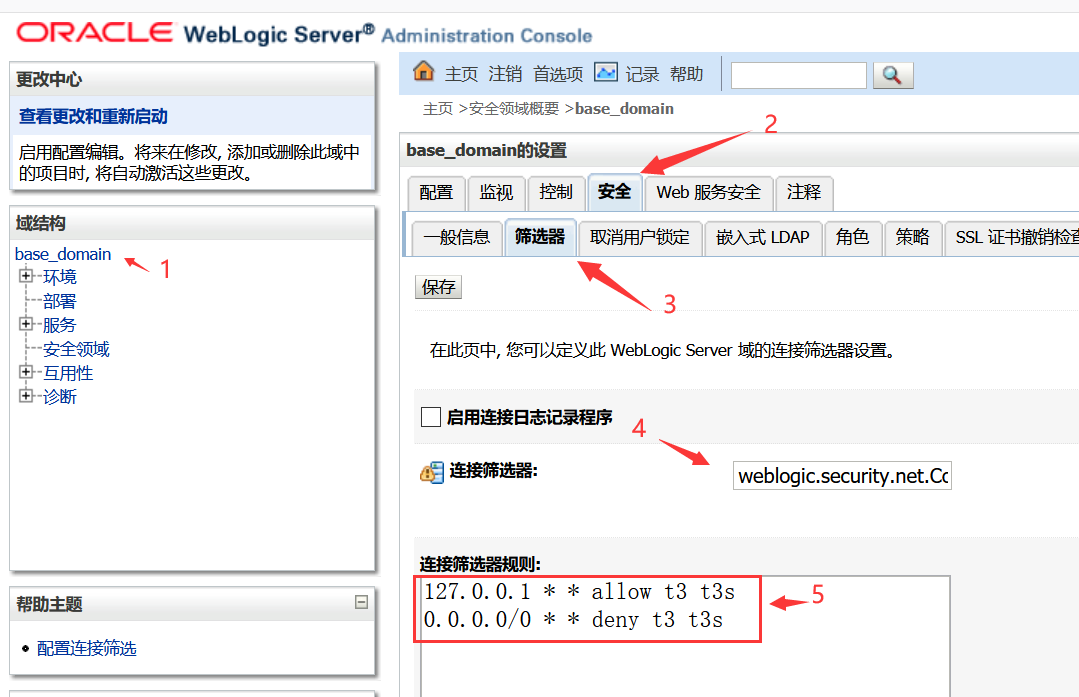

具(jù)體(tǐ)操作(zuò):

(1)進入WebLogic控制台,在base_domain的配置頁(yè)面中(zhōng),進入“安(ān)全”選項卡頁(yè)面,點擊“篩選器”,進入連接篩選器配置。

(2)在連接篩選器中(zhōng)輸入:weblogic.security.net.ConnectionFilterImpl,在連接篩選器規則中(zhōng)輸入:127.0.0.1 * * allow t3 t3s,0.0.0.0/0 * * deny t3 t3s(t3和t3s協議的所有(yǒu)端口隻允許本地訪問)。

(3)保存後需重新(xīn)啓動,規則方可(kě)生效。

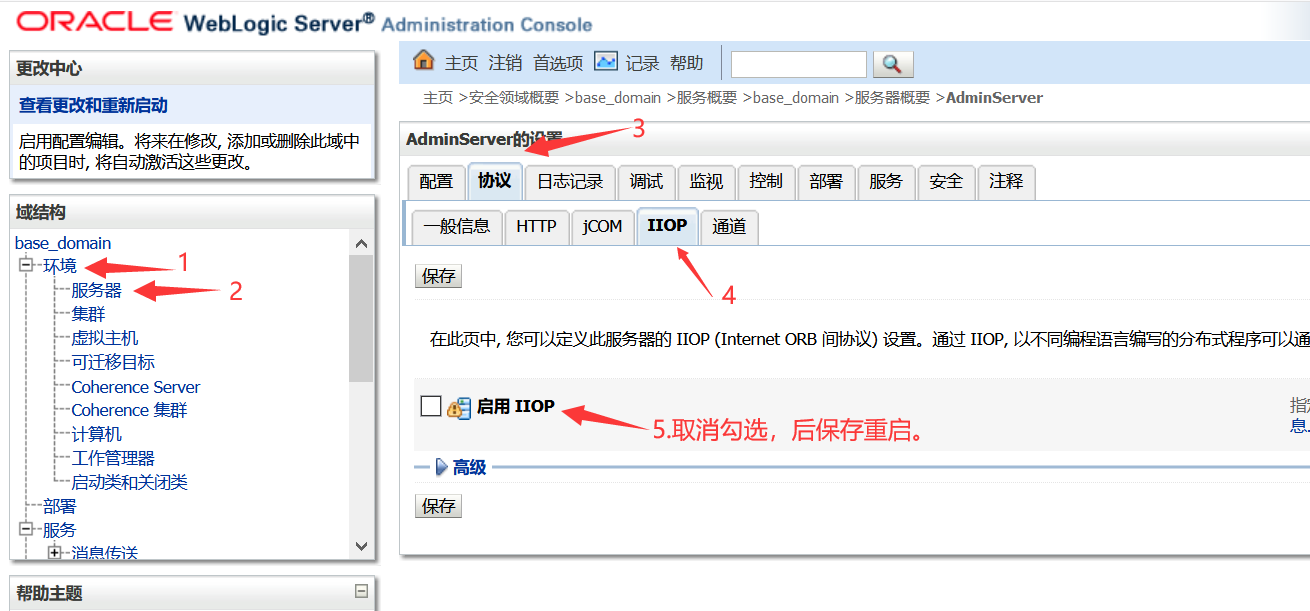

二、禁用(yòng)IIOP協議

用(yòng)戶可(kě)通過關閉IIOP協議阻斷針對利用(yòng)IIOP協議漏洞的攻擊,操作(zuò)如下:

在Weblogic控制台中(zhōng)base_domain配置頁(yè)面,依次點擊“環境”-“服務(wù)器”,在服務(wù)器配置頁(yè)面中(zhōng)選擇對應的服務(wù)器後,切換到“協議”-“IIOP”選項卡,取消勾選“啓用(yòng) IIOP”,并重啓Weblogic項目生效。

三、臨時關閉後台

可(kě)臨時關閉後台/console/console.portal、/console/consolejndi.portal對外訪問。