Apache Log4j2 遠(yuǎn)程代碼執行漏洞的安(ān)全預警與建議

近日,海峽信息安(ān)全威脅情報中(zhōng)心監測到Apache Log4j2被曝存在遠(yuǎn)程代碼執行漏洞,漏洞利用(yòng)成功将導緻用(yòng)戶應用(yòng)系統及服務(wù)器系統被控制。

一、漏洞描述

Apache Log4j2是一個基于Java的日志(zhì)記錄工(gōng)具(jù),是Log4j的升級,在其前身Log4j 1.x基礎上提供了Logback中(zhōng)可(kě)用(yòng)的很(hěn)多(duō)優化,同時修複了Logback架構中(zhōng)的一些問題,是目前最優秀的Java日志(zhì)框架之一。該日志(zhì)框架被大量用(yòng)于業務(wù)系統開發,用(yòng)來記錄日志(zhì)信息。開發者可(kě)能(néng)會将用(yòng)戶輸入造成的錯誤信息寫入日志(zhì)中(zhōng)。

由于Apache Log4j 2某些功能(néng)存在遞歸解析功能(néng),攻擊者可(kě)直接構造惡意請求,觸發遠(yuǎn)程代碼執行漏洞。觸發條件為(wèi)隻要外部用(yòng)戶輸入的數據會被日志(zhì)記錄,即可(kě)造成遠(yuǎn)程代碼執行。

二、影響範圍

Apache Log4j 2.x <= 2.14.1

三、安(ān)全防範建議

海峽信息提醒各相關單位和用(yòng)戶要強化風險意識,切實加強安(ān)全防範:

1、目前海峽态勢感知、防火牆、IPS等安(ān)全設備規則已支持該漏洞攻擊及相關漏洞的檢測,請相關用(yòng)戶及時升級設備安(ān)全規則,相關特征庫已發布到官網upgrade.html

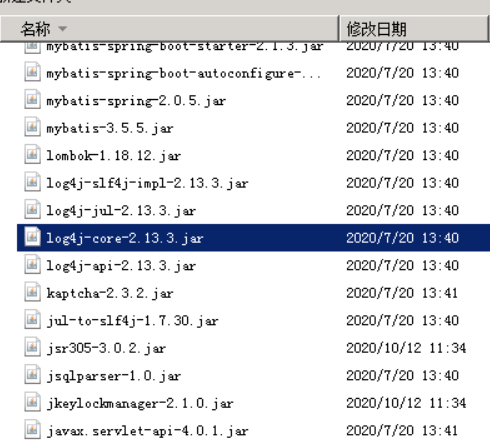

2、建議排查Java應用(yòng)是否引入log4j-api , log4j-core 兩個jar,若存在使用(yòng),極大可(kě)能(néng)會受到影響,如圖:

1、升級官方補丁(若有(yǒu)更新(xīn)版本建議升級到最新(xīn)),見

https://github.com/apache/logging-log4j2/releases/tag/log4j-2.15.0-rc2

2、臨時解決方案

設置jvm參數 “-Dlog4j2.formatMsgNoLookups=true”,

設置“log4j2.formatMsgNoLookups=True”,

将系統環境變量“FORMAT_MESSAGES_PATTERN_DISABLE_LOOKUPS”設置為(wèi)“true”,

關閉相關應用(yòng)的網絡外連,禁止主動外連。