Spring Cloud Gateway遠(yuǎn)程代碼執行漏洞的安(ān)全預警與建議

近日,海峽信息安(ān)全威脅情報中(zhōng)心監測到VMware旗下的“Spring Cloud Gateway”網關框架存在遠(yuǎn)程代碼執行漏洞(CVE-2022-22947),攻擊者可(kě)利用(yòng)該漏洞在遠(yuǎn)程主機上執行任意惡意代碼,從而獲取服務(wù)器控制權限,目前網上已出現漏洞利用(yòng)方法,利用(yòng)難度相對簡單,危害程度較大。

一、漏洞描述

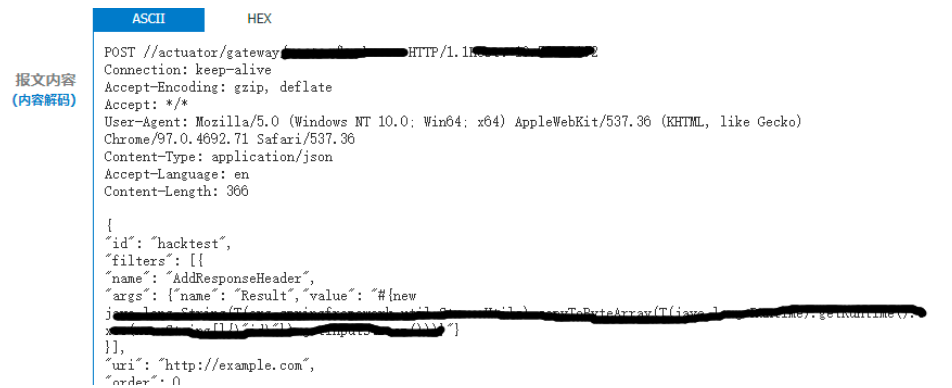

Spring Cloud Gateway 是Spring Cloud推出的第二代網關框架,其旨在為(wèi)微服務(wù)架構提供一種簡單且有(yǒu)效的接口路由的管理(lǐ)方式,提供基于過濾器或者攔截器的方式實現網關基本功能(néng),如安(ān)全認證、監控、限流等。當啓用(yòng)和暴露 Gateway Actuator 端點時,使用(yòng) Spring Cloud Gateway 應用(yòng)程序可(kě)受到遠(yuǎn)程代碼注入攻擊。攻擊者可(kě)遠(yuǎn)程發送特制的惡意代碼,可(kě)在遠(yuǎn)程服務(wù)器上執行惡意代碼請求。

二、影響範圍

Spring Cloud Gateway < 3.0.7

Spring Cloud Gateway < 3.1.1

三、安(ān)全防範建議

海峽信息提醒各相關單位和用(yòng)戶要強化風險意識,切實加強安(ān)全防範:

1、目前黑盾态勢感知、防火牆、IPS等安(ān)全設備已有(yǒu)規則已支持該漏洞攻擊及相關漏洞的檢測,規則id為(wèi)300034:

如相關用(yòng)戶設備規則庫未升級至最新(xīn)規則庫,請及時升級設備規則庫版本,相關特征庫已發布到官網

2、官方已發布安(ān)全版本(若需更新(xīn)版本建議升級到最新(xīn))見:

https://github.com/spring-cloud/spring-cloud-gateway

3、臨時解決方案

如不需要網關執行器端點,則應通過修改相關配置

management.endpoint.gateway.enabled: false(默認情況下開啓) 禁用(yòng)它,修改配置文(wén)件application.properties,設置:

management.endpoint.gateway.enabled=false

海峽信息将持續跟進的該高危漏洞最新(xīn)動态,請您保持關注海峽信息官網、官微的公(gōng)告内容。

如有(yǒu)問題,您可(kě)以通過以下方式聯系我們:

安(ān)全服務(wù)熱線(xiàn):400-666-3586