Spring 框架遠(yuǎn)程代碼執行漏洞安(ān)全預警與建議

近日,海峽信息安(ān)全威脅情報中(zhōng)心監測到Spring官方發布安(ān)全公(gōng)告,披露了一個Spring框架漏洞(CVE-2022-22965),當Java版本>=9時可(kě)遠(yuǎn)程實現代碼執行,此漏洞影響範圍廣泛,且目前已出現相關利用(yòng)代碼,危害較大。目前Spring官方已發布Spring框架安(ān)全版本,海峽信息安(ān)全應急中(zhōng)心建議受影響單位和用(yòng)戶立即升級至最新(xīn)版本。

一、漏洞描述

Spring 是一個支持快速開發的J2EE 應用(yòng)程序開源框架,是目前較為(wèi)流行的 Java 開發框架。由于Spring框架存在處理(lǐ)流程缺陷,導緻可(kě)遠(yuǎn)程代碼執行,攻擊者可(kě)在未授權訪問下,通過構造惡意請求可(kě)向任意路徑下寫入文(wén)件。

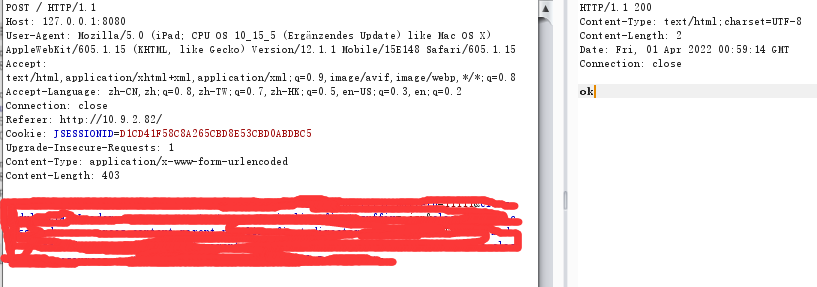

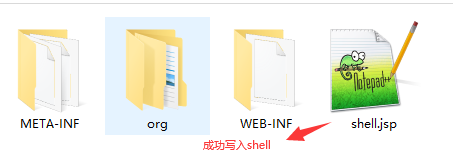

海峽信息已成功複現此漏洞:

二、影響範圍

Spring Framework < 5.3.18

Spring Framework < 5.2.20

或者其衍生框架且 目标應用(yòng)環境中(zhōng)所使用(yòng)的jdk 版本>=9

三、安(ān)全防範建議

目前Spring官方已發布安(ān)全補丁,海峽信息提醒各相關單位和用(yòng)戶要強化風險意識,切實加強安(ān)全防範:

1、目前黑盾态勢感知、防火牆、IPS等安(ān)全設備規則已支持該漏洞攻擊及相關漏洞的檢測,請相關用(yòng)戶及時升級設備規則庫,相關特征庫已發布到官網:upgrade.html

2、目前Spring官方已發布安(ān)全版本:5.2.20.RELEASE與5.3.18版本。建議用(yòng)戶盡快自查,對受影響的版本及時升級至最新(xīn)版本:https://spring.io/blog/2022/03/31/spring-framework-rce-early-announcement

3、臨時解決方案:

a、在WAF(web應用(yòng)防火牆)等網絡防護設備上,根據實際部署業務(wù)的流量情況,對GET、POST請求方式的流量實現對“*.class.*”、“*.Class.*”等字符串特征的過濾,并在調整過濾規則後,對業務(wù)運行情況進行跟蹤測試,避免對業務(wù)産(chǎn)生影響。

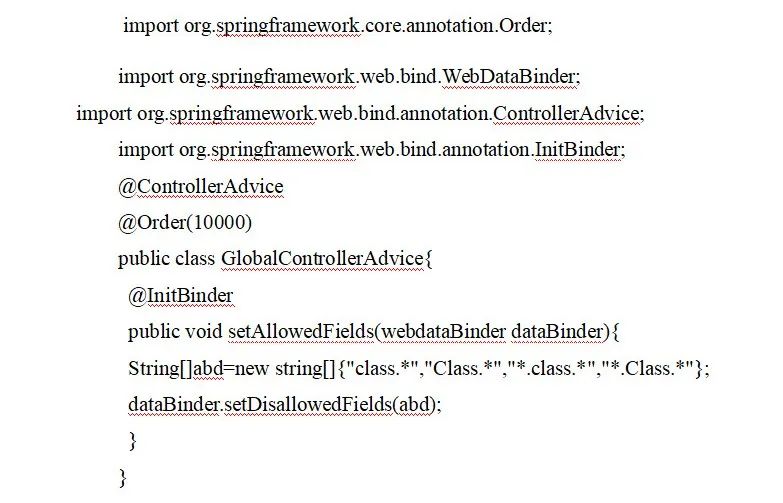

b、在應用(yòng)系統的項目包下新(xīn)建以下全局類,并保證全局類被Spring 加載到(推薦在Controller 所在的包中(zhōng)添加)。完成類添加後,需對項目進行重新(xīn)編譯打包和功能(néng)驗證測試。并重新(xīn)發布項目。

四、自查措施

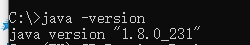

1、首先查看所使用(yòng)的java版本是否在影響範圍内,可(kě)使用(yòng)“java -version”命令查看,若jdk版本>=9,則可(kě)能(néng)受此漏洞影響,需進一步排查應用(yòng)是否使用(yòng)Spring框架。

下圖jdk版本為(wèi) 8,則不受此漏洞影響:

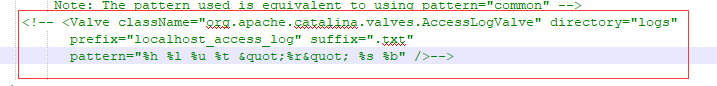

2、檢查應用(yòng)所使用(yòng)中(zhōng)間件是否為(wèi)Tomcat,若不是,暫時不受此漏洞影響,如采用(yòng)Tomcat中(zhōng)間件,進一步确認Tomcat是否開啓了access日志(zhì)記錄功能(néng),可(kě)查看Tomcat配置文(wén)件conf/server.xml,若如下access日志(zhì)配置已注釋,說明未開啓access日志(zhì)記錄功能(néng),則暫不受此漏洞影響:

海峽信息已對目前公(gōng)開的攻擊代碼分(fēn)析确認:若Tomcat不開啓訪問日志(zhì)功能(néng),無法利用(yòng)AccessLogValve寫入後門文(wén)件。

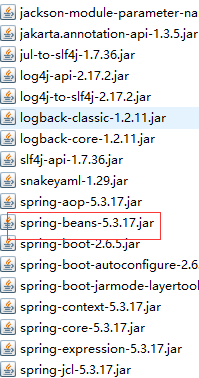

3、在應用(yòng)目錄下搜索是否使用(yòng)了spring-beans,如果存在 Spring框架的應用(yòng)組件spring-beans-*.jar,則說明使用(yòng)了Spring框架,則應用(yòng)系統可(kě)能(néng)受此影響

4、若在應用(yòng)目錄中(zhōng)未搜索到spring-beans-*.jar 文(wén)件,則對當前應用(yòng)所引用(yòng)的相關jar包進行解壓,并在每個jar解壓目錄及當前應用(yòng)目錄下同時搜索是否存在spring-beans-*.jar和CachedIntrospectionResults 類,若存在,則業務(wù)系統可(kě)能(néng)受此漏洞影響。

5、經确認該漏洞利用(yòng)條件之一:需要SpringMVC開發過程中(zhōng)采用(yòng)綁定參數的數據結構寫法,若項目的開發代碼中(zhōng)未使用(yòng)參數綁定方式,則不受該漏洞影響

附參考鏈接:

https://www.cnvd.org.cn/webinfo/show/7541

https://spring.io/blog/2022/03/31/spring-framework-rce-early-announcement