Struts2框架遠(yuǎn)程代碼執行漏洞安(ān)全預警與建議

近日,海峽信息安(ān)全威脅情報中(zhōng)心監測到Apache Struts官方發布安(ān)全公(gōng)告,披露了Apache Struts框架漏洞S2-062 (CVE-2021-31805),攻擊者可(kě)構造惡意的OGNL表達式觸發漏洞,從而實現遠(yuǎn)程代碼執行。目前Struts官方已發布安(ān)全版本,海峽信息安(ān)全應急中(zhōng)心建議受影響單位和用(yòng)戶立即升級至安(ān)全版本。

一、漏洞描述

該漏洞由于對s2-061(CVE-2020-17530)的修複不完整,導緻輸入驗證不正确。當開發人員使用(yòng)了 %{…} 語法進行強制OGNL解析時,仍有(yǒu)一些特殊的TAG屬性可(kě)被二次解析,導緻攻擊者可(kě)構造惡意的OGNL表達式觸發漏洞,從而實現遠(yuǎn)程代碼執行。

二、影響範圍及利用(yòng)條件

影響範圍:2.0.0 <= Apache Struts版本 <= 2.5.29

利用(yòng)條件:漏洞需要開發實際代碼寫法支持,目前判斷被利用(yòng)的實際風險較低

三、安(ān)全防範建議

目前Struts官方已發布安(ān)全補丁,海峽信息提醒各相關單位和用(yòng)戶要強化風險意識,切實加強安(ān)全防範:

目前Struts官方已發布安(ān)全版本:2.5.30。建議用(yòng)戶盡快自查,對受影響的版本及時升級至最新(xīn)版本:https://cwiki.apache.org/confluence/display/WW/Version+Notes+2.5.30

四、自查框架版本措施

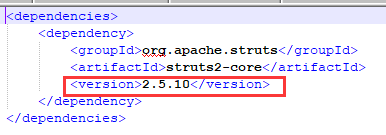

1、若項目是采用(yòng) maven 編譯,可(kě)查看pom.xml文(wén)件确定struts2使用(yòng)的版本号是否在影響範圍内,如下2.5.10版本在受影響版本範圍内:

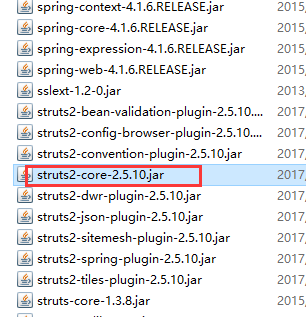

2、在應用(yòng)目錄下搜索是否使用(yòng)struts2-core,特别在應用(yòng)的WEB-INF\lib目錄下搜索,如果存在struts2-core-{version}.jar,且查看所使用(yòng)版本号是否在受影響範圍内,如下2.5.10版本在受影響的版本範圍内:

附參考鏈接:https://cwiki.apache.org/confluence/display/WW/S2-062