Fastjson遠(yuǎn)程代碼執行漏洞安(ān)全預警與建議

近日,海峽信息安(ān)全威脅情報中(zhōng)心監測到阿裏巴巴公(gōng)司開源Java開發組件Fastjson存在遠(yuǎn)程代碼執行漏洞。攻擊者利用(yòng)上述漏洞可(kě)遠(yuǎn)程執行任意代碼。目前官方已發布安(ān)全版本,海峽信息安(ān)全應急中(zhōng)心建議受影響單位和用(yòng)戶立即升級至安(ān)全版本。

一、漏洞描述

Fastjson是阿裏巴巴開源的Java對象和JSON格式字符串的快速轉換的工(gōng)具(jù)庫。它可(kě)以解析JSON格式的字符串,支持将Java Bean序列化為(wèi)JSON字符串,也可(kě)以從JSON字符串反序列化到JavaBean。相關Fastjson版本存在遠(yuǎn)程代碼執行漏洞,攻擊者可(kě)以在特定依賴下利用(yòng)此漏洞繞過默認autoType關閉限制,從而反序列化有(yǒu)關安(ān)全風險的類。在特定條件下可(kě)能(néng)導緻遠(yuǎn)程代碼執行。

二、影響範圍

受影響的産(chǎn)品及版本:

特定依賴存在下影響 Fastjson ≤1.2.80

三、安(ān)全防範建議

海峽信息提醒各相關單位和用(yòng)戶要強化風險意識,切實加強安(ān)全防範:

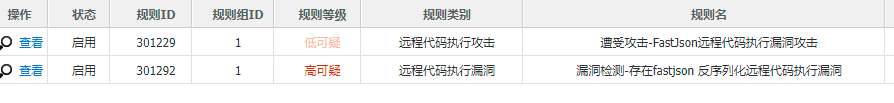

1、目前黑盾Web應用(yòng)防火牆、黑盾入侵檢測系統、黑盾入侵防禦系統等安(ān)全設備支持漏洞防禦及相關漏洞的檢測:

如相關用(yòng)戶設備規則庫未升級至最新(xīn)規則庫,請及時升級設備規則庫版本,相關特征庫已發布到官網

upgrade.html

2、目前官方已發布安(ān)全版本:1.2.83,海峽信息提醒各相關單位和用(yòng)戶要強化風險意識,切實加強安(ān)全防範:

建議用(yòng)戶盡快自查,對受影響的版本及時升級至最新(xīn)版本1.2.83:https://github.com/alibaba/fastjson/releases/tag/1.2.83

3、配置safeMode

Fastjson在 1.2.68 及之後的版本中(zhōng)引入了 safeMode,配置 safeMode 後,無論白名(míng)單和黑名(míng)單,都不支持 autoType,可(kě)杜絕此類反序列化漏洞攻擊(關閉autoType注意評估對業務(wù)的影響)。因此 1.2.68 及之後版本的用(yòng)戶若無法通過版本升級來修複漏洞,可(kě)考慮配置開啓 safeMode,如下提供三種配置SafeMode的方法:

a、在相應有(yǒu)引入Fastjson組件的代碼中(zhōng),配置加入如下代碼:ParserConfig.getGlobalInstance().setSafeMode(true)

b、通過fastjson.properties文(wén)件配置,在配置文(wén)件中(zhōng)加入如下:fastjson.parser.safeMode=true

c、加上JVM啓動參數:-Dfastjson.parser.safeMode=true

具(jù)體(tǐ)配置方法可(kě)參考:https://github.com/alibaba/fastjson/wiki/fastjson_safemode

附參考鏈接:

https://www.cnvd.org.cn/flaw/show/CNVD-2022-40233